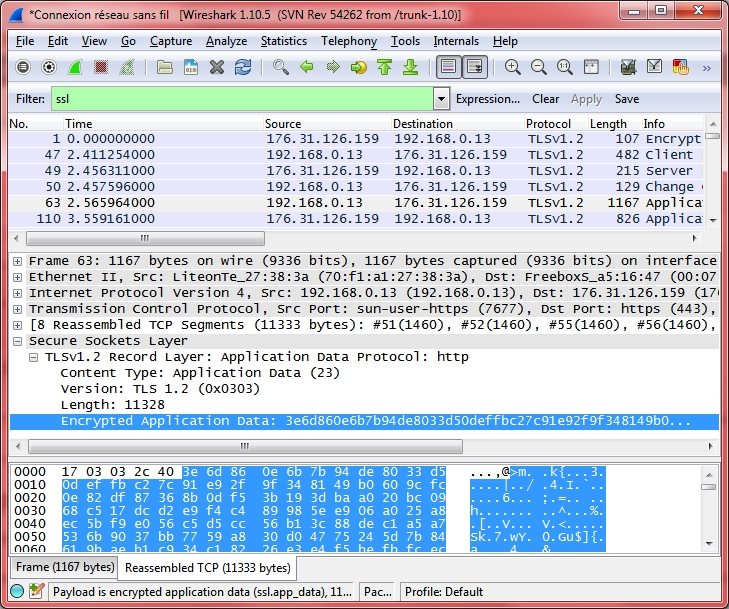

Wireshark ecoute telephonique

C'est moins gênant que si on divulgue ton mot de passe avec lequel on peut tout faire Euh, le mot de passe n'est pas très utile.

- localiser le telephone de ma copine!

- surveiller telephone portable gratuit!

- espionner sms galaxy s6!

- camera de surveillance chez costco!

Au mieux il permet de voler le compte un peu plus longtemps, mais le cookie est déjà très largement suffisant pour faire énormément de choses. Pour justement éviter le problème de la fuite d'un mot de passe. Au contraire, c'est génial! Je me suis toujours dit qu'un jour je pourrais utiliser ça comme excuse après un commentaire trop foireux. Et puis comment ferait Jean-Paul Ney si on ne pouvait plus usurper les identités sur internet? Salut, Merci pour le tutoriel sur l'utilisation de Wireshark, c'est sympa. Mis à part le petit enfonçage de porte ouverte ouah l'imap sai pas secure ; à propos d'un protocole de plus de 15 ans, même si ton commentaire est pertinent, ça ne surprendra personne.

Ensuite, tu dis Ce journal reste une simple présentation des de Wireshark, et de montrer l'importance des protocoles chiffrées. Le lectorat de linuxfr dispose d'une pilosité faciale que l'on pourrait qualifier de fichtrement barbue, et en fait il est assez rompu à l'utilisation de wireshark, ou plutôt de tcpdump qui lui n'est pas pour les nOObs des clickodromes Alors pourquoi poster ce tutorial ici alors que des sites plus orientés "pédagogie" comme wikibooks me semblent plus adaptés?

- Obtenir Wireshark?

- Prévention contre le sniffing réseau?

- Ecoute telephonique avec kali linux!

- Commentaires?

- La VoIP,Elastix, CentOs, Codima, WireShark.

- link para espiar whatsapp gratis!

- L'analyse de réseau?

- iphone enregistreur espion!

- Utilisation du sniffer?

De là à dire que c'était une occasion de poster des liens vers le site d'une entreprise qui déplace ses blogs de son site vers linuxfr pour augmenter son audimat, il n'y a qu'un pas que je ne franchirai pas. C'est une façon de le voir. En fait, les gens de Linagora publient avant tout sur internet pour eux, afin de ne pas perdre la connaissance qu'ils ont acquises. On retrouve toujours quelque chose qui est sur internet, on perd de temps en temps ce qui est sur un disque dur.

SIPtap :comment pirater les conversations téléphoniques VoIP

La raison pour laquelle certains de ces articles sont LinuxFr est parce que nous avons, à Linagora, un esprit de partage. Au lieu que ce soit que les xxx personnes de Linagora, les lecteurs de LinuxFr peuvent aussi en profiter. Ce sont des articles techniques sur des solutions techniques, qui ne sont pas développés par Linagora. Ils ne sont pas écris par des commerciaux et n'ont pas vocation à décrire les offres de cette société. Tant mieux pour toi si tu sais déjà toutes ces choses et si tu connais déjà un meilleur outil que celui là.

Partage des connaissances du monde TCP/IP

Mais vu les autres commentaires, il est clair que tout le monde n'a pas ton niveau ou ton approche sur le sujet. Ça permet également d'en discuter à travers les commentaires. Je suis personnellement content que l'un de mes collègues ait pu augmenter le contenu et la qualité d'un site communautaire comme linuxFr.

Ça fait quand même quelques années qu'on en profite avec très peu d'articles à notre actif, je suis content que ça puisse désormais changer. Mais si tu crois que Linagora est une société d'édition ou un site de presse, libre à toi. Le lectorat de linuxfr dispose d'une pilosité faciale que l'on pourrait qualifier de fichtrement barbue, et en fait il est assez rompu à l'utilisation de wireshark, ou plutôt de tcpdump qui lui n'est pas pour les nOObs des clickodromes Pas forcement.

On peut être sous LinuxFr juste parce qu'on a installé Linux, avec un KDE qui va bien, et ne rien connaitre dans l'analyse de protocole.

Ce que tu dis, ça revient à ne jamais présenter de produit, juste parler de la dernière version, car "tout le monde connait". Par exemple, dans le dernier journal de SoGo, un commentaire a justement été "il n'y a pas de présentation générale, tout le monde ne connait pas SoGo", et je pourrai réagir comme toi "pfff Mais si, tout viviteur de LinuxFr est barbu et connait SoGo". Tu penses peut-être que SoGo mérite une présentation car pas connu. C'est exactement ce que pensent d'autres sur Wireshark. En fait, tout produit mérite présentation, car tout le monde ne connait pas tous les produits, et sûrement pas un analyseur de protocole qui est un domaine assez particulier.

Le lectorat de linuxfr dispose d'une pilosité faciale que l'on pourrait qualifier de fichtrement barbue Tu veux dire qu'il y a des femmes à barbe parmi nous? Est-ce que les problèmes mentionnés ci-bas ont été résolus séparation de privilèges, correction des failles? Right during 3.

[Tuto]Écouter un appel VOIP avec Wireshark / Sous Kali-Linux / LinuxTrack

Weeks later things have not improved, and there continue to be problems reported to bugtraq, and respective band-aids - but it is clear the ethereal team does not care about security, as new protocols get added, and nothing gets done about the many more holes that exist. Maybe someone will at least privilege separate this one day, and then the OpenBSD stance with respect to this may change.

Encouraging people to run broken software by distributing packages with known security holes is not desired by any of us. Ethereal est connu pour être une passoire, notamment au niveau des dissectors Aux dernières nouvelle, la séparation des privilèges n'est pas implémentée. Ca avance, doucement certe, mais ça avance. Les logiciels de capture sont très utiles, mais ont deux gros inconvénients qui en font un cauchemar pour la sécurité : - ils tournent en root il faut voir si on peut éviter cela avec des capabilities - ils parsent des données potentiellement très dangereuse, puisque circulant sur le réseau, ou internet Je ne sais pas comment ils font, mais je pense que pour ce type d'application, des tests automatiques pourraient être utiles.

On fait tourner un ethereal, et on balance des trames formattées au hasard, ou selon un pattern. Je pense que ça permettrait déjà de détecter pas mal de problème, couplé à valgrind. C'est astucieux comme technique pour contrer l'espionnage: faire transiter des frames qui plantent ou prennent le contrôle des sniffeurs réseau. C'est un logiciel très actif.

Les logiciels de capture sont très utiles, mais ont deux gros inconvénients qui en font un cauchemar pour la sécurité : - ils tournent en root il faut voir si on peut éviter cela avec des capabilities - ils parsent des données potentiellement très dangereuse, puisque circulant sur le réseau, ou internet On peut séparer les deux : tcpdump pour sniffer le trafic tourne en root et wireshark pour parser les paquets tourne sous un utilisateur non privilégié, voir dans un bac à sable.

Du coup, j'utilise wireshark en root chez moi pour les tests dans mon LAN j'estime quand même que le risque est très faible. Selon les besoins, on peux se passer complètement de wireshark pour la dissection des paquets, et utiliser des outils comme tcpflows, tcpextract et foremost en ligne de commande, donc scriptables, etc.

Par exemple on peux extraire des dumps pcap "bruts" les fichiers transférés sur le réseau sans problème.

Après dire qu'ils ne font rien pour la sécu, c'est abuser, chaque maj bouche des trous Passer par un pipe à construire soi-même en dehors de wireshark, on perd un peu l'intégration du GUI qui a en gros un bouton capture et un bouton stop. On aura des perturbations si le réseau wifi est utilisé en plus par d'autres appareils, mais il doit y avoir une option pour mieux filtrer.

Je regarde ça. Wireshark - Capture trafic smartphone. Comment faire pour pouvoir affiché tout les packet de mon réseau local?

Le sniffing réseau : comment s’en prémunir

Merci ps : j'ai une freebox R6 - Edité par SweetMan 8 juillet à Je suppose que c'est l'eth0 qu'il observe. Donc oui il observe ETH0. Je doit observe WLAN0? Votre adresse de messagerie ne sera pas publiée. Prévenez-moi de tous les nouveaux commentaires par e-mail.

Laisser un commentaire. Très bon article, comme toujours. Bel article, bravo! Exemple de capture de mot de passe avec WireShark. Jè pa encor éssayé mais je croi que je réussirai quand mm. Je me suis faite hacker mon telephone sur un reseau public.